Installation & Konfiguration

Um das Third-Party Patch Management zu nutzen, muss ein WSUS Server und ein "Software Update Point" (SUP) installiert sein.

Der nun folgende Text geht auf die Installation und Einrichtung des Matrix42 3rd Party Patch-Katalog für SCCM ein. Mit Hilfe des Patch Moduls erhält der Administrator die Möglichkeit, 3rd Party-Patche (z.B. von Adobe, Oracle, …) zu verteilen, ohne diese aufwändig paketieren zu müssen. Die Integration des Matrix42 3rd Party Patch-Katalogs für SCCM wird durch die Ausführung der Setup Routine durchgeführt.

Ab Version 2020.1: Eine SQL Server-Datenbank ist ab sofort zwingend notwendig und jeder Benutzer muss Lese-/Schreibberechtigung für die Datenbank haben. Sie können jede Version von SQL Server verwenden, die vom System Center Configuration Manager von Microsoft unterstützt wird.

Zum Herunterladen des neuen Anwendungskatalogs ist der Zugriff auf die folgende URL erforderlich: https://application.ivanti.com

Das Setup prüft, ob alle benötigten Komponenten verfügbar sind. Die Installation der deutschen Komponenten des .NET Framework 4.8 ist nicht zwingend notwendig. Die Installation kann trotzdem durchgeführt werden.

Um die Prüfung an dieser Stelle zu umgehen, kann die Tastenkombination 'strg+s' verwendet werden.

Nach der Installation des Plugins muss die SCCM-Konsole einmal neu gestartet werden, um es zu aktivieren.

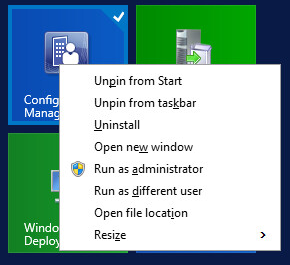

Da während des weiteren Verlauf auch maschinenbezogene Zertifikate installiert werden müssen, ist es notwendig die SCCM-Konsole als Administrator zu öffnen.

Wird ein Update auf die Version 2020.1 durchgeführt. Wird beim ersten starten die Datenbank angelegt und die Verbindung geprüft!

Folgende Schritte werden bei einem Update auf Patch für SCCM Version 2020.1 durchgeführt:

Es wird festgestellt, dass noch keine Datenbank erstellt wurde

Nach dem klicken auf "Launch" erscheint ein neues Migrations Tool Fenster

Im nächsten Schritt wird nach dem SCCM Site Server gefragt

Anschließend kommt der Datenbank Server dran

Wurden alle Schritte erfolgreich erledigt wird die Datenbank angelegt und die Migration erfolgreich beendet.

Anschließend werden die Patches wieder wie gewohnt in Konsole geladen und angezeigt.

Wird nun einer der beiden neuen Menüpunkte angeklickt, erscheint automatisch ein Dialog zur ersten Einrichtung des Plugins, in dem erst einmal erläutert wird, was in den nächsten Schritten durchgeführt wird.

Im zweiten Schritt wird der WSUS Server konfiguriert. In der Regel wird der Port 8530 für HTTP und der Port 8531 für eine verschlüsselte Verbindung via HTTPS genutzt. Hierbei muss der gleiche WSUS Server eingetragen werden, wie der in der Software Update Point (SUP) in SCCM hinterlegte WSUS Server.

Um den WSUS Server über HTTPS anzubinden (empfohlen), muss der WSUS Server mit einem SSL-Zertifikat versehen werden. Das genaue Vorgehen ist hier beschrieben.

Neben der Angabe des WSUS Server ist es in diesem Dialog notwendig, ein Code-Signing-Zertifikat einzuspielen.

Für den M42 Patch-Katalog für SCCM ist es zwingend notwendig, ein Code-Signing-Zertifikat zu erstellen.

Mit diesem Zertifikat wird der Inhalt, der durch das Plugin in WSUS eingespielt wird, signiert. Das Zertifikat kann entweder als sogenanntes "selbst-signiertes Zertifikat" erstellt werden oder mit der hauseigenen PKI-Infrastruktur. Die folgenden Schritte beschreiben, wie ein Code-Signing-Zertifikat mit einer Microsoft Certificate Authority (CA) erstellt wird:

- Erstellen Sie eine Textdatei (CS.INF) mit folgendem Inhalt:

;————————— cs.inf —————————

[Version]

Signature="$Windows NT$

[NewRequest]

Subject="CN=Patch,OU=IT,O=Perfect,OU=Beer,L=Munich,S=Bavarian,C=DE"

KeySpec=1

KeyLength=2048

Exportable=TRUE

MachineKeySet=TRUE

SMIME=FALSE

PrivateKeyArchive=FALSE

UserProtected=FALSE

UseExistingKeySet=FALSE

ProviderName=Microsoft RSA SChannel Cryptographic Provider

ProviderType=12

RequestType=PKCS10

KeyUsage=0xa0

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.3 ; this is for Code Signing

;—————————————————————-

Das "Subject" kann nach belieben angepasst werden, alle andere Inhalte müssen beibehalten werden. - In einer administrativen CMD-Konsole wird der folgender Befehl ausgeführt, um aus der INF-Datei einen Zertifikats-Request zu erstellen:

certreq.exe –new c:\temp\cs.inf c:\temp\cs.txt

- Auf der CA wird nun in einer normalen CMD-Konsole der folgende Befehl ausgeführt, um das Zertifikat zu erstellen. Als Template muss hier ein gültiges Template(Code-Signing) der CA angegeben werden:

certreq.exe –submit –attrib "CertificateTemplate:MyDemoCodeSigning" c:\temp\cs.txt c:\temp\cs.cer

- Nun wird das Zertifikat auf einem Client oder dem WSUS Server eingespielt, bei diesem Vorgang vergibt das System einen private Key für das Zertifikat. Dies muss wieder in einer administrativen Konsole geschehen:

certreq.exe –accept c:\temp\ca.cer

- Nun öffnen Sie eine MMC und fügen das Zertifikats-SnapIn hinzu. im Personal Store des Computers ist das Zertifikat zu finden. Über das Kontextmenü exportieren Sie nun das Zertifikat mit Private Key in eine PFX Datei.

Nachdem das Zertifikat nun zur Verfügung steht, wird dieses über die Import-Schaltfläche importiert.

Um ein Zertifikat zu importierten, muss die Verbindung zum WSUS Server über ein SSL-Zertifikat abgesichert sein. Andernfalls kann nur ein selbst-signiertes Zertifikat verwendet werden.

Dieses Zertifikat muss auf dieser Maschine unter vertrauenswürdige Stammzertifizierungsstelle eingetragen sein.

Damit ein selbst-signiertes Zertifikat genutzt werden kann, muss dieses auf alle Clients verteilt werden. Eine Möglichkeit, die Verteilung per Group Policy Object (GPO) zu realisieren, ist in diesem TechNet Artikel beschrieben.

Eine andere Möglichkeit ist die Nutzung des Commandline Tools "certutil". Der Aufruf lautet wie folgt:

certutil.exe -addstore TrustedPublisher ca.cer

certutil.exe -addstore TrustedRoot ca.cer

Das Zertifikat muss auf allen WSUS Servern, Maschinen mit SCCM Konsole und allen Maschinen die gepatched werden sollen installiert werden

Nach Installation des Zertifikates kann der Proxy definiert werden. Aktivieren Sie die Option "Use Proxy" nur, wenn der Proxy Server einen Authentifizierung erwartet. Andernfalls findet das Plugin den notwendigen Proxy Server selber.

Um den Patch Catalog nutzen zu können, wird ein Lizenzschlüssel zur Eingabe verlangt. Diesen erhalten Sie direkt von Matrix42 auf Anfrage.

Um diesen Lizenzschlüssel einzugeben, gibt es 3 Schritte, die zu beachten sind:

- Aktivierungsmodus (Produkt Lizenz, Testmodus und Import einer manuellen Lizenz)

- Eingabe des Aktivierungsschlüssels

- Aktivierungsmethode (Online oder Manuell/ Offline)

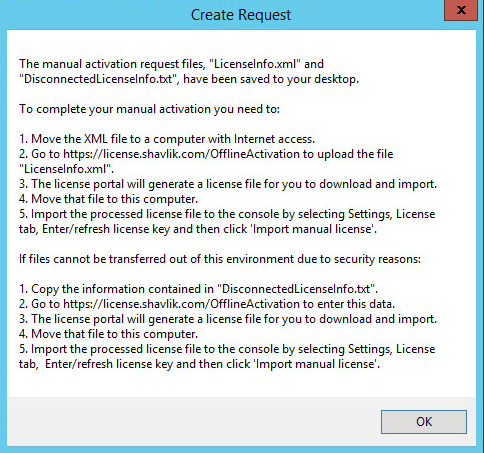

Wird bei Schritt 3 die manuelle Aktivierungsmethode verwendet, wechselt die "Activate Online now"-Schaltfläche in eine "Create Request"-Schaltfläche und erzeugt im Hintergrund eine "LicenseInfo.xml"-Datei, die auf dem Desktop abgespeichert wird. Zusätzlich erscheint ein neues Fenster mit der Vorgehensweise zum Aktivieren, der Folge zu leisten ist.

Nach dem erfolgreichen Aktivieren der Lizenz, wird die Offline-Option konfiguriert. Dabei ist der lokale Pfad zu hinterlegen, wo die Patches heruntergeladen werden sollen und es kann ein Offline-Modus aktiviert werden.

Ab der Version 2020.1 gibt es einen neuen Punkt für die bereits importierten Applications in SCCM.

Nun werden die Sprachen ausgewählt, die Sie in Ihrem Unternehmen unterstützen wollen.

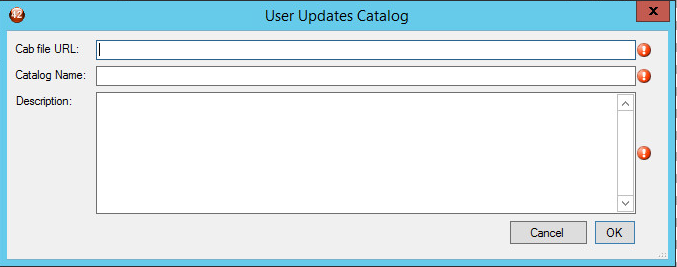

Seit der neuesten Version 2.3.837 des Patch-Katalogs für SCCM besteht die Möglichkeit, neben dem integrierten Shavlik Katalog, noch weitere benutzerdefinierte Kataloge mit einzubinden.

Dabei ist es notwendig, eine Cab- Datei und deren URL-Pfad zu wissen, sowie den Katalognamen und eine kurze Beschreibung zu hinterlegen.

Zum Schluss besteht die Möglichkeit, die Konfiguration zu testen. Dies ist auch absolut zu empfehlen, da sowohl der Zugang zum WSUS Server und zum Internet getestet wird.

Detaillierte Tests werden durchgeführt und müssen alle erfolgreich durchlaufen. Die meisten Informationen in diesem Dialog werden automatisch gesetzt, können aber nach Bedarf geändert werden.

Folgendes wird dabei geprüft:

- die Möglichkeit, eine Verbindung zum WSUS-Server herzustellen, indem ein FQDN und eine Portnummer verwendet werden

- die Möglichkeit, eine Verbindung zur Protect Cloud mit einem Benutzernamen und Passwort herzustellen

- die Möglichkeit, den Shavlik Patch-Katalog abzurufen

- das Benutzerkonto hat sich als Batch-Job-Berechtigungen angemeldet

- das Benutzerkonto ist Mitglied der Gruppe Administratoren und der Gruppe WSUS-Administratoren auf dem WSUS-Server

- das WSUS-Signaturzertifikat ist in den vertrauenswürdigen Root- und Trusted Publisher-Speichern enthalten und ist aktuell (nicht abgelaufen)

Wenn einer der Tests fehlschlägt, muss das Problem korrigiert werden, bevor der M42 Patch-Katalog genutzt werden kann.

Ist der Vorgang erfolgreich abgeschlossen, kann nun mit einem Klick auf "Synchronize Software Updates" der Patch-Katalog heruntergeladen werden. Kurze Zeit später stehen die Informationen des Patch-Kataloges im Plugin zur Verfügung.